Daten übernehmen das Zepter

Daten sind das neue Gold. Bald auch in der Mobilität. Das Akronym «DAGSAM» mutet fremd an. Es steht für «Data Governance for Smart Mobility», ein Werkzeugkasten, der im Kern preisgibt, wie in der Mobilität der Zukunft mit den Daten als wichtigstes Steuerungsinstrument umzugehen ist.

Früher war alles anders. Doch die Zeiten ändern sich. Auch in der Mobilität. Die Nutzerinnen und Nutzer werden künftig weder ein Auto besitzen noch Fahrkarten kaufen oder sich mit der Wahl der Verkehrsmittel beschäftigen müssen. Stattdessen ermöglichen ihnen integrierte Mobilitätsdienstleistungen, sich nur auf den Zweck der Reise zu fokussieren. Neue Geschäftsmodelle und Dienstleistungsangebote entstehen, und während in der herkömmlichen Mobilität die Fahrzeuge und Infrastruktur die wichtigsten Aktivposten waren, sind es in Zukunft digitale Plattformen und vernetzte Angebote, die das Zepter übernehmen werden.

Datenhoheit gewähren

Doch so einfach wie es klingen mag, ist es nicht. «Die smarte Mobilität erfordert grosse Datenmengen von Personen, Mobilitätsanbietern und der Infrastruktur sowie die Zusammenarbeit vieler Akteure», sagt Oliver Buschor. Bei der Rapp AG beschäftigt er sich als Projektleiter Mobilität und Logistik sehr intensiv mit diesen Fragen. Vor allem die Fragestellung, was Vertrauen im Umgang mit geteilten Daten schafft, bleibt für ihn essenziell. «Für ein vertrauensvolles und effizientes Zusammenwirken ist eine gute Governance auf organisatorischer, juristischer und technischer Ebene zentral.» Dafür hat er einen Werkzeugkasten bereitgestellt, welcher der Quadratur des Kreises sehr nahekommt. «Data Governance for Smart Mobility» oder kurz: DAGSAM. «Damit lassen sich rechtliche, technische und organisatorische Systemansätze finden, um die Hoheit über die Daten zu regeln und dabei die Interessen aller beteiligten Akteure zu wahren.»

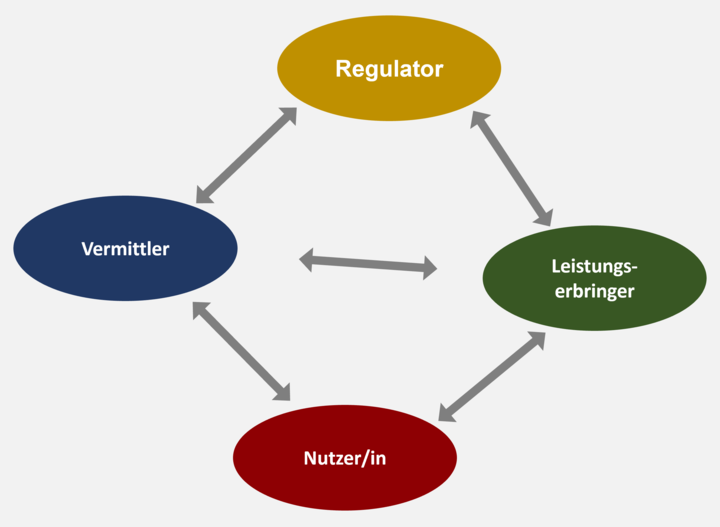

Vier Akteure miteinander verbinden

Für Oliver Buschor sind es vier Akteure, die in der Smart Mobility die Hauptachse bilden. «Der Leistungserbringer stellt den Transport zur Verfügung. Der Vermittler führt Angebot und Nachfrage zusammen, bündelt Angebote und bietet Mobilitätsprodukte, die vom Nutzer konsumiert werden», erklärt Buschor und ergänzt, dass der Regulator als vierter Akteur die Rahmenbedingungen festlegt. Auf Basis dieses Rollenmodells (siehe Grafik 1) werden die Datenflüsse zwischen den Akteuren bestimmt. Sobald diese identifiziert sind, braucht es juristische und technologische Instrumente, um eine geschützte Verwendung der Daten zu ermöglichen. «Auch wenn es in der Schweizer Rechtsordnung kein Eigentumsrecht an Daten gibt», sagt Buschor Oliver, könne man mit Zuordnungsnormen Ausschliesslichkeitsrechte an Daten gewähren. Das Immaterialgüterrecht und das Urheberrecht dienen als gesetzliche Basis. «Unter dem Begriff Schutznormen lassen sich Instrumente erfassen, die Personen einen rechtlichen Schutz an Daten einräumen.»

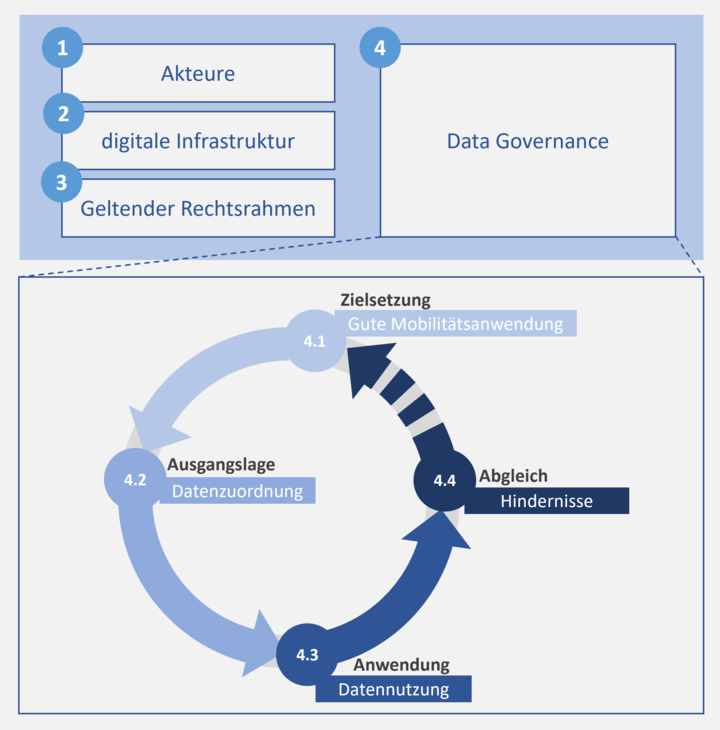

Anwendung des Governance Modells

Für die Umsetzung eines Governance Modells braucht es technologische Instrumente. Entwickelt und getestet wurde es mit «Mobility-as-a-Service» (MaaS) und «Road User Charging». «Bei MaaS zeigt sich, dass Leistungserbringer zwar bereit sind, Daten für Angebote zur Verfügung zu stellen, haben jedoch Vorbehalte, Vertriebsdaten zugänglich zu machen.» Als Massnahme sei für Buschor eine zentral: «Eine neutrale Instanz muss klare Regeln entwickeln und dabei die Anforderungen sämtlicher Stakeholder mitberücksichtigen.» Das gegenseitige Vertrauen hänge massgeblich davon ab. Bei einer «Road User Charge» hingegen wird vom Nutzer eine fahrleistungsabhängige Abgabe für die Infrastrukturbenutzung erhoben, um die Kosten verursachergerecht zu verteilen. Die zentrale Herausforderung: «Der Schutz der individuellen Fahrprofile, aus denen die Abgabe berechnet wird, ist zu garantieren.»

Unterschiedliche Technologien

Für Buschor ist eine Bedingung unabdingbar, um die Data Governance und den Schutz der Akteure zu gewährleisten. «Die Datensicherheit muss während der Übertragung, Speicherung und Verarbeitung garantiert werden.» Ansonsten wenden sich die Akteure ab. Dabei könne man bereits auf bestehende Lösungen zurückgreifen. «Beispielsweise auf eine vollhomomorphe Verschlüsselung oder auf die Secure Multi Party Computation, bei der die Berechnungen auf mehrere Parteien verteilt werden, ohne dass eine einzelne Partei irgendwelche Informationen erhält. Der Schutz von Daten und Anwendungen könne auch durch Isolation mit einem «Trusted Execution Environments» erreicht werden, meint der Fachexperte. «Je nach Komplexität der Datenbearbeitung eignen sich unterschiedliche Technologien.» So kann die Herangehensweise helfen, Licht in bestehende oder zukünftige Anwendungsfälle zu bringen. Mit der Prozessanalyse können die Datenflüsse identifiziert werden. Sind diese bekannt, können geeignete Massnahmen zur Beseitigung bestehender Hindernisse adressiert werden. «Dieses Vorgehen hilft, für smarte Anwendungen von Anfang an sämtliche Akteure und deren Bedürfnisse in Bezug auf die Daten zu integrieren», meint Oliver Buschor zusammenfassend.

Weiterführende Informationen Forschungsbericht DAGSAM

| Trusted Execution Environments (TEE): Eine vertrauenswürdige Ausführungsumgebung (TEE) ist ein Bereich auf dem Hauptprozessor eines Geräts, der vom Hauptbetriebssystem des Systems getrennt ist. Sie gewährleistet, dass die Daten in einer sicheren Umgebung gespeichert, verarbeitet und geschützt werden. Dazu sind in einer TEE werden nur zertifizierte Algorithmen ausführbar. | |

| Homomorphe Verschlüsselung (FHE): Die Homomorphe Verschlüsselung erlaubt es, Berechnungen mit Daten durchzuführen, ohne diese vorher entschlüsseln zu müssen. Die Vertraulichkeit bleibt gewahrt, gleichzeitig liefern die Berechnungen gleiche Ergebnisse, als wären sie mit unverschlüsselten Daten erfolgt. Die Ergebnisse liegen verschlüsselt vor und sind mit Kenntnis des passenden Schlüssels einsehbar. Die Fully Homomorphic Encryption (FHE) erlaubt die Durchführung beliebiger Rechenoperationen. | |

| Secure Multi-Party Computation (MPC): Der Überbegriff Secure Computation umfasst Berechnungsmethoden, bei denen die Daten, auf denen gerechnet wird, geheim bleiben. MPC ist eine Berechnungsmethode, bei der mehrere Parteien gemeinsam eine Berechnung durchführen, ohne ihre eigenen Eingabewerte jemals preiszugeben. Dazu gehört auch, dass eine Partei aus dem Ergebnis der Berechnung nicht auf die Eingabe anderer Parteien schliessen kann. Einer der grossen Vorteile von MPC ist, dass nicht nur die Parteien einander nicht ihre Daten anvertrauen müssen, sondern auch keiner zusätzlichen dritten Partei. |